我们网站受攻击的具体形式是什么样?我们该怎么判断出网站被攻击?

2025年3月,网络威胁事件激增,个人用户数据和企业组织均面临严峻风险。从被武器化用于窃取个人数据的银行应用,到遭滥用于将用户重定向至钓鱼陷阱的可信域名,网络犯罪分子手段层出不穷。其攻击策略正变得更具创造性和危险性。以下是本月引发广泛关注的三大典型数据攻击事件。

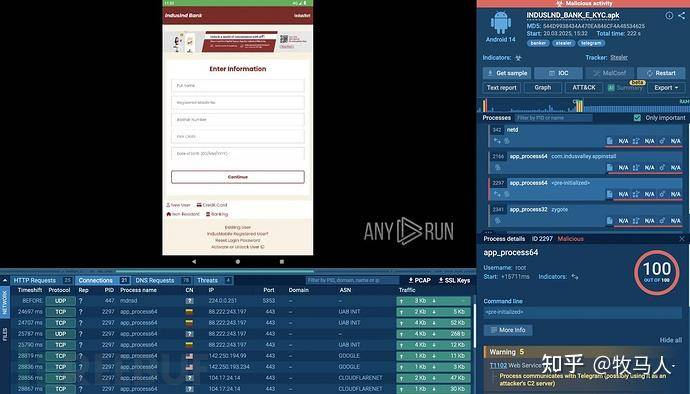

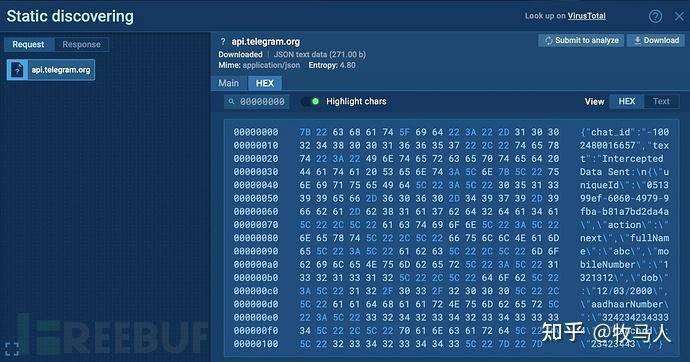

一、通过Telegram传播的安卓银行木马

安全研究人员发现一款仿冒IndusInd银行应用的恶意软件投放器(dropper),专门针对安卓用户实施钓鱼攻击以窃取敏感财务信息。该恶意应用安装后会显示虚假银行界面,诱骗用户输入手机号码、Aadhaar/PAN身份证号及网银凭证等关键信息。

被盗数据会同时发送至钓鱼服务器和Telegram控制的C2(命令与控制)通道。该APK包含核心恶意负载base.apk,具有安装其他应用的权限,并采用"npmanager"作为密钥进行XOR加密以隐藏代码行为。

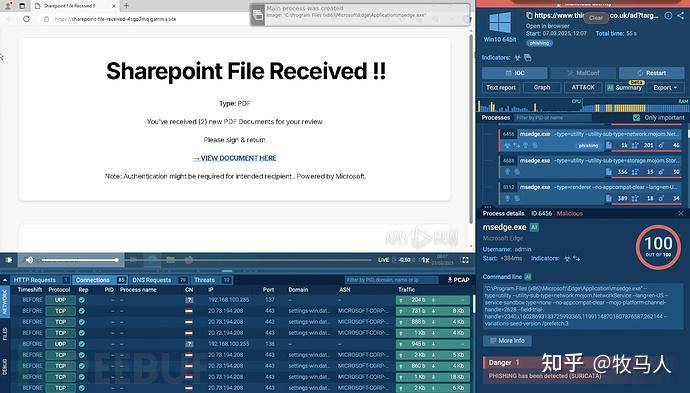

二、可信网站遭恶意重定向滥用

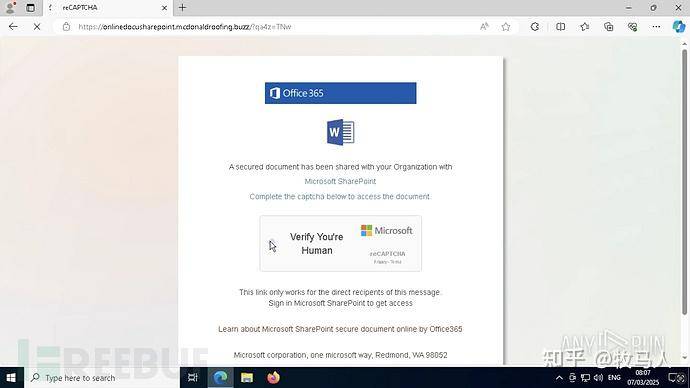

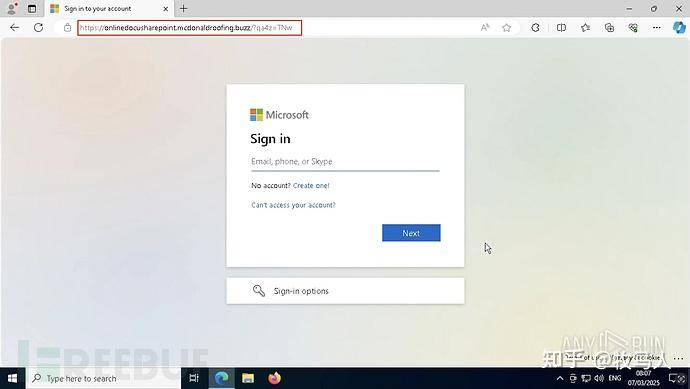

攻击者利用历史悠久的可信域名(最早可追溯至1996年注册)的重定向功能,将用户引导至钓鱼页面。由于这些域名被安全工具标记为可信,用户难以察觉异常。

攻击者通过弱重定向验证漏洞,将这些看似安全的URL转变为恶意网站的跳板。最终用户会看到仿冒的Microsoft登录页面,但异常URL结构暴露了其钓鱼本质。

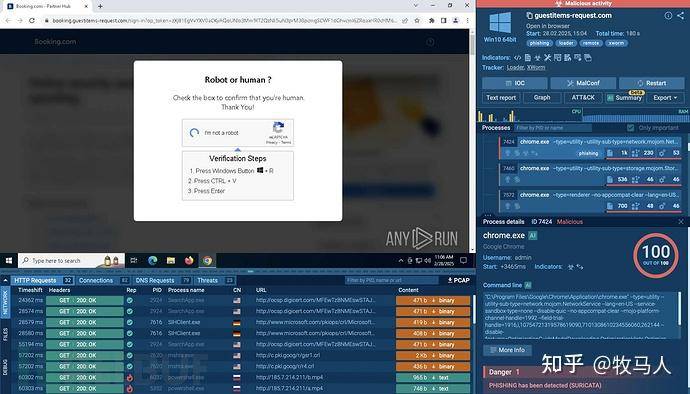

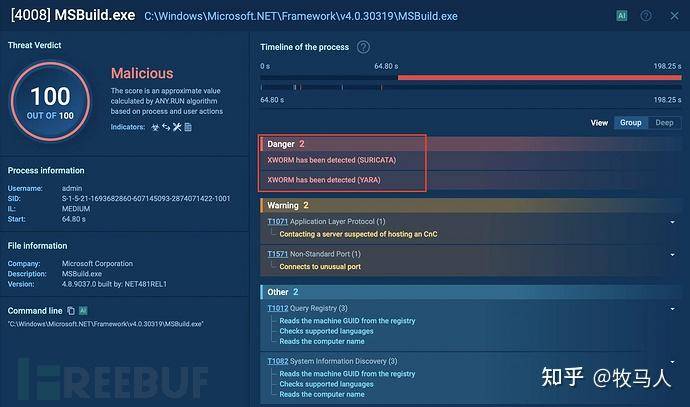

三、仿冒http://Booking.com页面传播XWorm木马

攻击者通过域名抢注创建高度仿真的http://Booking.com钓鱼页面,诱导用户执行恶意脚本或提交信用卡信息。

用户被诱导按下Win+R键执行恶意命令后,会下载XWorm远控木马,攻击者可借此窃取数据并获取系统控制权。另一变种则直接伪造信用卡验证页面窃取财务信息。

当前威胁态势的核心特征

- 知名品牌沦为诱饵 从http://Booking.com到Microsoft,攻击者正大肆仿冒受信任平台

- 重定向与虚假应用更难检测 多数攻击在造成损害后才被安全工具发现

- 单点失误可能危及整个企业 一次数据泄露就可能开放内部系统访问权限

面对日益复杂的威胁环境,为安全团队配备即时分析可疑文件与链接的工具至关重要。ANY.RUN交互式沙箱提供安全的云环境,可快速分析Windows、Linux和Android系统的威胁行为,实时追踪攻击链并提取威胁指标(IOC)。