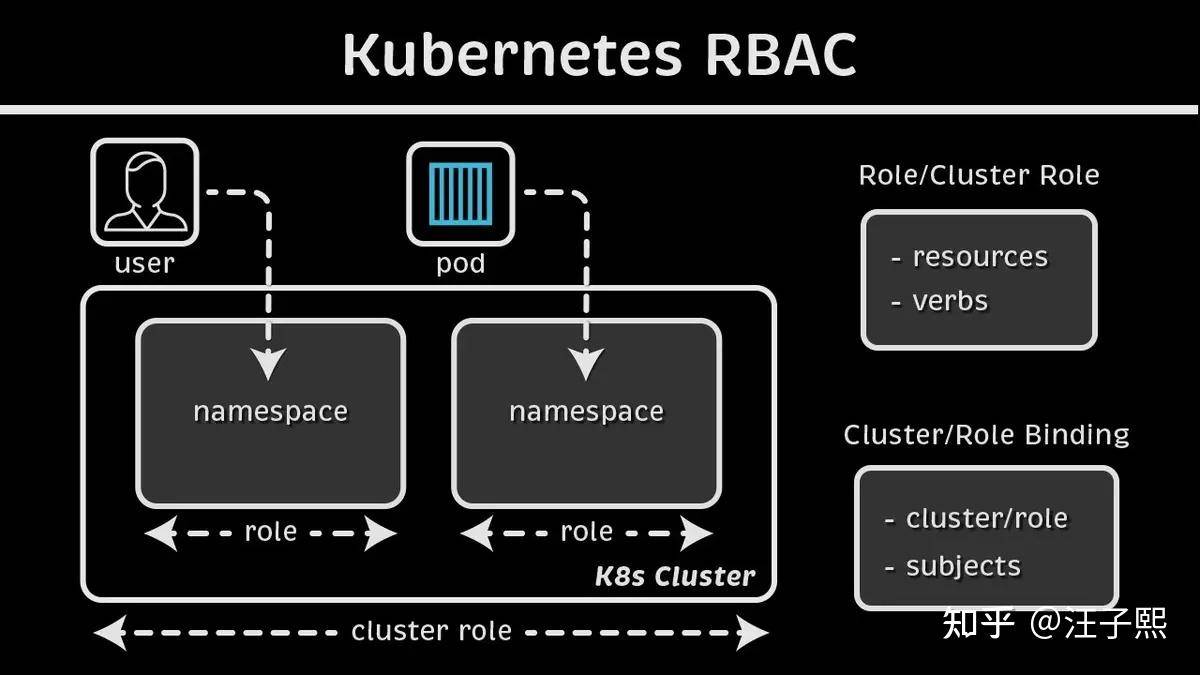

如何开始使用 kubernetes rbac?

Kubernetes 中的 RBAC(Role-Based Access Control,基于角色的访问控制)是一种用于管理和限制用户访问权限的强大机制。RBAC 的设计使得集群管理员可以基于用户角色配置不同的权限,确保集群资源的安全性和分布式团队协作的高效性。

一、RBAC 的基本概念与组件

RBAC 是 Kubernetes 中用于控制用户和应用对集群资源的访问的一种授权策略。RBAC 中的主要概念包括 Role、ClusterRole、RoleBinding、ClusterRoleBinding 和 Subject。为了更好地理解这些组件之间的关系,可以将它们比作公司内的不同职位与授权方式:

- Role:Role 是在命名空间级别的权限集合。它类似于公司中的某个职位,例如“市场部经理”,可以访问和管理市场部门的一些特定资源。

- ClusterRole:ClusterRole 的作用类似于 Role,但它适用于整个集群的资源管理。它可以视为跨部门的高层角色,例如“公司技术总监”,可以管理整个公司的 IT 系统。

- RoleBinding:RoleBinding 将某个 Role 绑定到一个或多个用户或者服务账户,使其拥有该 Role 的权限。就好像给一个市场部门员工赋予了“市场部经理”的权限。

- ClusterRoleBinding:类似于 RoleBinding,但作用范围是整个集群,类似于把“公司技术总监”权限赋给一个全公司范围内的某个员工。

- Subject:Subject 可以是用户、组或服务账户,它是被授予特定权限的实体。

为了更好地理解这些概念,可以想象一个案例:公司有 IT 运维和开发部门,IT 运维需要管理整个公司的网络和服务器,而开发部门的权限只需要局限在应用开发和部署的相关工作中。这种场景在 Kubernetes 中可以通过 ClusterRole 和 Role 进行相应的权限划分和分配。

二、使用 Role 和 RoleBinding 限制特定命名空间的权限

Kubernetes 中,Role 用于管理命名空间内的资源权限。我们可以通过 Role 和 RoleBinding 来限制用户在特定命名空间下的权限。

假设有一个开发团队 dev-team,他们负责管理一个命名空间 dev-namespace 中的所有资源,但不允许访问或修改其他命名空间的资源。以下将通过逐步创建 Role 和 RoleBinding 来演示如何实现这一目标。

- 创建 Role 首先,需要定义一个 Role,该 Role 将允许

dev-team用户在dev-namespace下管理 Pod 和 Service 资源。创建 Role 的 YAML 文件如下:

apiVersion: rbac.authorization.k8s.io/v1

kind: Role

metadata:

namespace: dev-namespace

name: dev-namespace-role

rules:

- apiGroups: [""]

resources: ["pods", "services"]

verbs: ["get", "list", "create", "delete", "update"]

在这里,apiGroups 被设置为空字符串,表示 Kubernetes 核心资源,resources 中列出了 Pod 和 Service,verbs 列出了允许的操作。也就是说,这个 Role 赋予了 dev-team 在 dev-namespace 中对 Pod 和 Service 的全部操作权限。

- 创建 RoleBinding 接下来需要将

dev-namespace-role绑定到dev-team用户上,确保他们有权限执行相应的操作。创建 RoleBinding 的 YAML 文件如下:

apiVersion: rbac.authorization.k8s.io/v1

kind: RoleBinding

metadata:

name: dev-namespace-binding

namespace: dev-namespace

subjects:

- kind: User

name: dev-team

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: Role

name: dev-namespace-role

apiGroup: rbac.authorization.k8s.io

在 subjects 字段中,指定了用户类型为 User,用户名称为 dev-team,这意味着该用户获得了 dev-namespace-role 中的权限。

通过这种方式,我们将 dev-namespace 的资源管理权限授予了开发团队 dev-team,他们只能在该命名空间内管理资源,而无法对其他命名空间进行访问和修改。这就实现了 RBAC 机制中的“最小权限原则”,即尽可能只授予用户所需的最小权限,从而保证集群的安全性。

三、使用 ClusterRole 和 ClusterRoleBinding 限制全局权限

与 Role 和 RoleBinding 相比,ClusterRole 和 ClusterRoleBinding 具有更高的权限范围,通常用于集群级别的权限控制。例如,公司内的 IT 运维团队需要管理整个 Kubernetes 集群中的资源,而不仅仅局限于某个特定命名空间。

假设 IT 运维团队 ops-team 需要全局访问和管理所有命名空间中的 Pod,以下是实现步骤:

- 创建 ClusterRole 创建一个 ClusterRole,赋予

ops-team对集群内所有命名空间中的 Pod 资源的操作权限。ClusterRole 的 YAML 文件如下:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRole

metadata:

name: pod-manager-role

rules:

- apiGroups: [""]

resources: ["pods"]

verbs: ["get", "list", "create", "delete", "update"]

在这里,pod-manager-role 是一个 ClusterRole,它授予了用户对所有命名空间中 Pod 资源的管理权限。

- 创建 ClusterRoleBinding 接下来,将 ClusterRole 绑定到 IT 运维团队

ops-team,以便他们可以管理所有命名空间中的 Pod。ClusterRoleBinding 的 YAML 文件如下:

apiVersion: rbac.authorization.k8s.io/v1

kind: ClusterRoleBinding

metadata:

name: ops-team-binding

subjects:

- kind: User

name: ops-team

apiGroup: rbac.authorization.k8s.io

roleRef:

kind: ClusterRole

name: pod-manager-role

apiGroup: rbac.authorization.k8s.io

通过上述配置,IT 运维团队 ops-team 可以在所有命名空间中执行与 Pod 相关的管理操作。这个场景中的 ClusterRoleBinding 类似于给公司的 IT 运维人员授予了全局管理的权限,可以有效保证所有服务的稳定运行和管理。

四、实际案例中的权限控制场景

在实际的企业生产环境中,不同的团队通常会有不同的职责和权限需求。例如,一个大型互联网公司可能有以下团队:

- 开发团队:需要在特定的开发环境命名空间中部署和调试应用程序。

- 测试团队:需要访问多个命名空间中的应用,但不允许对生产环境的应用进行任何改动。

- 运维团队:需要全局的集群管理权限,以便管理集群的健康状态。

为了保障集群的安全,避免非授权访问,各团队的权限分配变得至关重要。下面将通过几个步骤描述如何对不同的团队进行权限控制:

- 开发团队:可以为每个开发团队成员创建对应的

Role和RoleBinding,使他们只能访问和管理自己负责的命名空间,避免对其他命名空间造成影响。例如,为frontend-team创建一个仅限于frontend-namespace的 RoleBinding。

- 测试团队:可以使用

ClusterRole和ClusterRoleBinding,授予他们跨多个命名空间的只读权限,确保他们能查看应用的状态,但不能进行修改。这种配置有助于测试团队获取应用信息,而不会破坏应用的运行。

- 运维团队:通过

ClusterRole和ClusterRoleBinding,将全局的管理权限授予运维团队,以确保他们能够维护整个集群的健康。这样,运维团队可以查看、调试以及重新部署应用。

通过这种分层次的权限管理方法,各个团队在 Kubernetes 集群中的操作得到了严格控制,从而保证了集群的稳定性和安全性。这种方式也符合“最小权限原则”,即每个用户或团队只能访问和操作他们所需的最小资源。

五、现实案例:一家电子商务公司如何使用 RBAC 控制权限

假设有一家大型电子商务公司,其 IT 基础架构依赖于 Kubernetes 集群。公司有多个独立的开发团队和一个运维团队,他们负责不同的功能模块,例如商品模块、用户模块、订单模块等。为了避免相互干扰,公司对各个团队的权限进行了严格限制。

- 商品模块开发团队:负责管理与商品相关的功能,只允许在

products-namespace中进行操作。他们的权限由 Role 和 RoleBinding 限定。通过products-namespace-role,团队成员可以创建、更新、删除商品服务,但无法访问用户模块或订单模块的任何资源。

- 订单模块开发团队:类似的,他们只能操作

orders-namespace中的资源,通过单独的 Role 和 RoleBinding 来确保权限隔离。

- 运维团队:该团队拥有对所有命名空间的权限,能够执行集群健康检查、故障排除和部署更新等任务。为了实现这一点,公司为他们创建了一个全局的 ClusterRole 并通过 ClusterRoleBinding 赋予相应权限。

通过上述设计,这家公司实现了 Kubernetes 集群内的访问权限分离,保障了不同模块之间的独立性和安全性。例如,商品模块开发团队即便误操作,也不会影响到用户或订单模块的资源。

六、最佳实践与安全建议

在 Kubernetes 中使用 RBAC 进行权限管理时,为了确保集群的安全性和有效性,以下是一些重要的最佳实践与安全建议:

- 遵循最小权限原则 始终确保用户或应用只拥有执行其任务所需的最小权限。例如,如果某个服务只需要读权限,则只分配

get和list的权限,而不要赋予写入权限。

- 定期审查和更新权限 随着集群规模的扩展以及业务需求的变化,用户的权限需求也会有所变化。定期对权限进行审查和更新,确保没有多余的权限被分配,从而防止潜在的安全风险。

- 避免将敏感权限授予外部服务 外部服务只应获得极为有限的访问权限,尤其是在涉及生产环境时。如果某个外部服务账户遭到泄露,应当尽量减少它能造成的损害。

- 使用命名空间隔离不同环境 可以使用不同的命名空间来隔离开发、测试和生产环境,每个环境中的权限也应该严格控制,避免开发环境中的错误操作对生产环境造成影响。

七、省流版

Kubernetes 的 RBAC 机制通过角色与权限的分配,为用户、团队以及服务提供了灵活而安全的访问控制方式。通过合理设置 Role、ClusterRole、RoleBinding 和 ClusterRoleBinding,可以为集群中的用户分配最小必要权限,从而有效地管理资源访问,保障集群的安全和稳定性。无论是开发团队的权限隔离,还是运维团队的全局管理,都可以通过 RBAC 得到精确实现。在实际应用中,结合企业的组织结构和业务需求进行权限划分,能够有效地防止非授权访问和误操作。