有了Istio,开发还需要微服务架构吗?

Istio 是一个开源的服务网格(Service Mesh),通过它可以实现对服务间通信的管理和监控。对于那些本身没有设计为具备安全功能的传统应用程序,Istio 可以提供一个“透明”的安全保护层,而不需要对应用本身进行任何代码修改。

Istio 的作用与架构

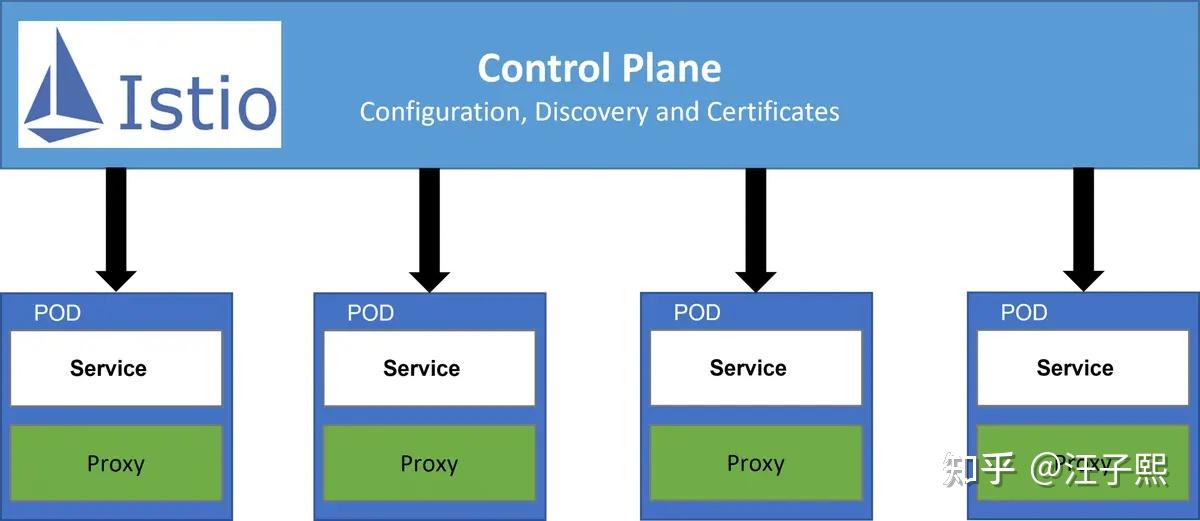

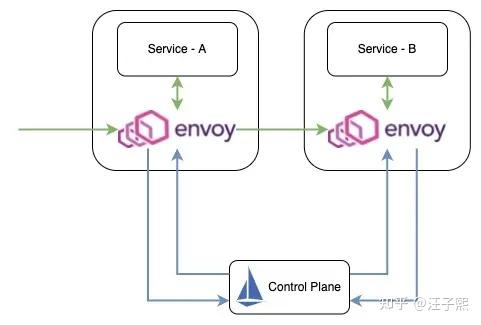

Istio 是一个运行在 Kubernetes 集群之上的服务网格工具,它为应用程序间的通信提供可观察性、流量管理、安全控制等功能。简单来说,Istio 是由控制平面和数据平面两部分组成的,其中控制平面负责配置和管理代理(Sidecar),而数据平面则由这些 Sidecar 代理负责处理服务间的流量。

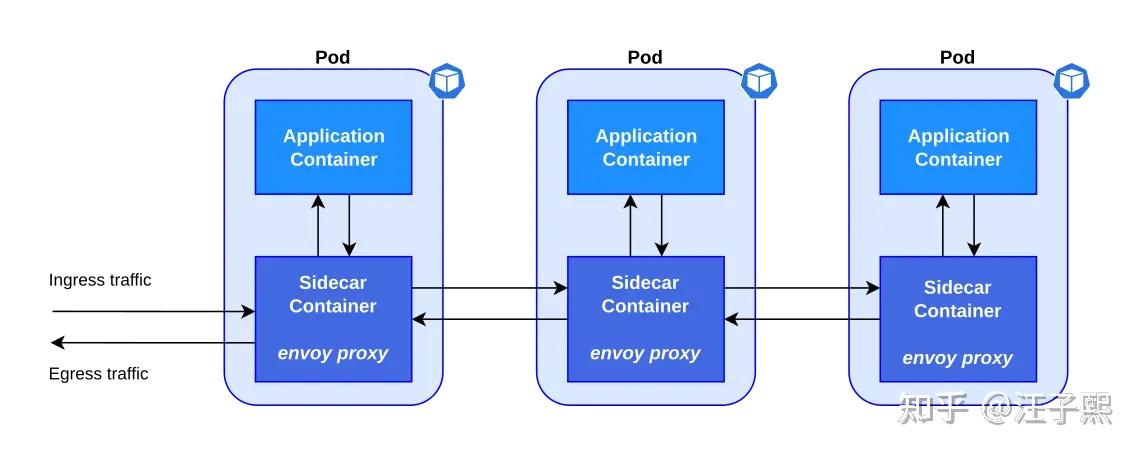

在一个典型的 Istio 部署中,每个应用程序 Pod 都会注入一个 Envoy 代理,充当数据平面的一部分。这些代理会拦截所有从该 Pod 发出的网络流量,并按照 Istio 的规则对其进行处理。这种拦截和控制的机制可以在服务之间添加认证和加密,从而保护应用程序的安全。

场景设定

假设你有一个在线商城的微服务架构,其中包含两个服务:“前端应用服务”和“订单管理服务”。这两个服务在 Kubernetes 集群中运行,并且它们之间的通信目前是明文传输的。由于没有任何安全措施,攻击者可能会通过网络嗅探获取订单信息。为了保护这些通信,使用 Istio 可以实现服务间流量的加密和访问控制。

第一步:部署 Istio

首先,我们需要在 Kubernetes 集群中安装 Istio。在安装之前,你需要确保集群已经正确配置,且 kubectl 可以正常访问集群。可以选择使用 Istio 提供的自动安装脚本或是 Helm 来完成安装。

curl -L https://istio.io/downloadIstio | sh -

cd istio-<version>

export PATH=$PWD/bin:$PATH

istioctl install --set profile=demo -y

以上命令使用了 istioctl 工具来安装 Istio,并选择了 “demo” 配置文件,这个配置适合于开发和测试用途。

安装完成后,你可以将命名空间 default 标记为由 Istio 管理,这样在该命名空间中创建的所有 Pod 都会自动注入 Sidecar 代理。

kubectl label namespace default istio-injection=enabled

第二步:部署应用程序并注入 Sidecar

接下来部署前端应用和订单管理服务。这里为了简化流程,我们假设这两个服务分别以 Docker 镜像的方式打包好并在 Kubernetes 中运行。

apiVersion: apps/v1

kind: Deployment

metadata:

name: frontend-app

spec:

replicas: 1

selector:

matchLabels:

app: frontend-app

template:

metadata:

labels:

app: frontend-app

spec:

containers:

- name: frontend-app

image: your-docker-repo/frontend-app:latest

ports:

- containerPort: 8080

通过以上 YAML 文件,我们定义了 frontend-app 服务。由于命名空间已经开启了自动注入功能,因此当我们创建这个部署时,Istio 的 Sidecar 代理将自动注入到 Pod 中。

kubectl apply -f frontend-app.yaml

此时,Envoy Sidecar 代理已经作为容器与 frontend-app 的应用容器一起运行。Envoy 代理将会处理所有进出该应用容器的流量。

第三步:为应用程序间通信启用 mTLS

为了为服务间通信增加加密保护,我们可以使用 Istio 提供的双向 TLS(mTLS)功能。mTLS 可以确保服务之间的通信是加密的,并且双方的身份都是经过验证的。这对于防止流量被窃听和中间人攻击是非常有效的。

通过创建 Istio PeerAuthentication 资源,可以强制服务之间使用 mTLS。以下是一个 PeerAuthentication 的示例配置:

apiVersion: security.istio.io/v1beta1

kind: PeerAuthentication

metadata:

name: default

namespace: default

spec:

mtls:

mode: STRICT

这个配置将强制默认命名空间中所有服务之间的通信必须使用 mTLS。Istio 控制平面会生成和管理证书,代理会在服务之间进行认证和加密通信。这样,即使攻击者能够拦截流量,所有数据也是加密的,无法被直接读取。

第四步:定义访问控制策略

除了加密通信,Istio 还允许你定义服务之间的访问控制策略,以便限制哪些服务可以访问其他服务。通过 Istio 的 AuthorizationPolicy 资源,我们可以非常细粒度地控制服务之间的访问权限。

假设你希望只允许 frontend-app 访问 order-service,而其他服务不允许访问,可以通过以下配置实现:

apiVersion: security.istio.io/v1beta1

kind: AuthorizationPolicy

metadata:

name: order-access

namespace: default

spec:

selector:

matchLabels:

app: order-service

rules:

- from:

- source:

principals: ["cluster.local/ns/default/sa/frontend-app"]

在这个配置中,我们定义了 order-access 授权策略,它只允许使用 frontend-app 服务账号的请求访问 order-service。通过这种方式,我们可以确保只有合法的服务才能访问订单管理服务,从而进一步提高安全性。

第五步:身份认证与可观察性

使用 Istio,还可以为应用添加更多的安全功能,如身份认证和监控。Istio 支持集成身份认证提供程序(例如 OIDC),从而允许你对应用程序的访问者进行身份认证。你可以通过 Istio 的 RequestAuthentication 资源来实现身份认证功能。

假设你希望前端服务在调用订单管理服务时,需要提供 JWT(JSON Web Token)进行身份验证,可以使用以下配置:

apiVersion: security.istio.io/v1beta1

kind: RequestAuthentication

metadata:

name: jwt-auth

namespace: default

spec:

selector:

matchLabels:

app: frontend-app

jwtRules:

- issuer: "https://issuer.example.com"

jwksUri: "https://issuer.example.com/.well-known/jwks.json"

通过该配置,Istio 将验证从 frontend-app 发送的请求中的 JWT 是否有效。只有认证通过的请求才能继续访问其他服务。

除了身份认证,Istio 还提供强大的可观察性功能,包括分布式跟踪、指标收集和日志记录。你可以使用 Istio 与 Prometheus、Grafana 以及 Jaeger 等工具集成,监控服务之间的通信和健康状况。例如,通过 Grafana,开发者和运维人员可以实时查看服务的性能指标、请求成功率等信息,从而更好地确保系统的可靠性和稳定性。

真实世界案例:使用 Istio 保护在线商城应用

为了进一步说明 Istio 是如何保护不支持安全性的应用程序的,我们来看看一个真实的案例。假设某大型电子商务公司有一个在线商城,采用微服务架构实现,包括前端、购物车、订单、支付、库存等多个服务模块。最初,这些服务之间没有任何加密和访问控制措施,导致系统在上线初期遇到安全问题。例如,有黑客通过网络嗅探,截获了购物车服务和订单服务之间的请求,并伪造了请求,成功下单购买商品但没有支付。

为了解决这些问题,公司决定引入 Istio 作为服务网格来提供安全性。在引入 Istio 之后,以下几方面的改进使得系统的安全性显著提升:

- 通信加密(mTLS):使用 Istio 的 mTLS 功能,确保所有微服务之间的通信都是加密的。通过强制所有服务使用 mTLS,黑客即便截获数据包,也无法破解其中的内容,从而避免了敏感信息的泄露。

- 细粒度的访问控制:使用 Istio 的访问控制策略,限制了哪些服务可以互相调用。特别是,订单服务和支付服务之间的通信被严格控制,确保只有经过认证的请求可以调用支付接口。通过这种访问控制,恶意的请求无法直接访问关键服务,从而提高了系统的安全性。

- 身份认证(JWT):公司集成了 OIDC 身份认证,并要求所有请求必须携带有效的 JWT。通过 Istio 的身份认证策略,公司确保了每个请求的身份合法性,避免了请求伪造的安全风险。

- 可观察性:通过与 Prometheus 和 Grafana 的集成,公司能够实时监控系统中的每一个服务,查看各服务间的请求次数、错误率等指标。当系统发生异常时,通过 Istio 和 Jaeger,开发人员可以查看请求的调用链,快速找出问题的根源。

最终,经过一系列措施的部署,该公司有效地解决了应用程序在上线初期遇到的各种安全问题,并且通过 Istio 实现了全方位的保护。值得注意的是,所有这些改进都不需要对原有的服务代码做出任何修改。这就是 Istio 的强大之处:它能够在不影响业务逻辑的前提下,为应用程序提供全面的安全保障。

小结

Istio 的出现为 Kubernetes 环境中的应用程序提供了极大的安全便利,特别是在那些历史遗留应用本身不具备完善的安全机制的情况下,Istio 通过 Sidecar 代理为应用添加了通信加密、身份认证、访问控制等功能。

对于开发者来说,利用 Istio 这样的服务网格工具不仅可以节省大量手动实现安全功能的时间和精力,还可以确保实现方式的标准化和一致性。而且通过 Istio 提供的可观察性功能,运维人员可以实时了解系统的状态和各服务间的交互情况,大大提高了系统运维的效率和稳定性。

这种透明、安全、灵活的特性使得 Istio 成为微服务架构下不可或缺的一部分。对于在线商城案例的讲述,我们看到 Istio 有效地解决了许多实际存在的安全问题。这样一来,即使是那些没有考虑安全问题的传统应用程序,也可以在服务网格的帮助下,获得可靠的保护和增强。